tags: windows - malware analysis

Анализ фишинговой атаки на клиентов HalykBank

Все это было рассказано на 2600 Qazaqstan в виде презентации (7.12.2018). Образец малвари вы можете скачать тут, пароль: infected. Делайте это на свой страх и риск!

Пользователям банка HalykBank было разослано следующее письмо с вложением, в виде .iso файла.

Заголовок:

Тело письма:

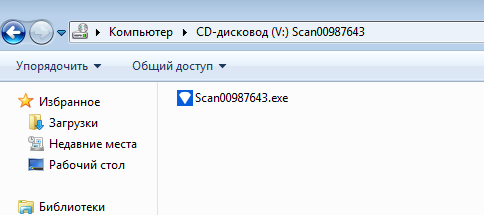

Если мы скачаем приложенный файл, то увидим, что он представляет собой .iso файл, а внутри лежит Scan00987643.exe.

Почему именно iso файл? Возможно, злоумышленники пытались тем самым обойти детектирование при запуске в VM антивируса.

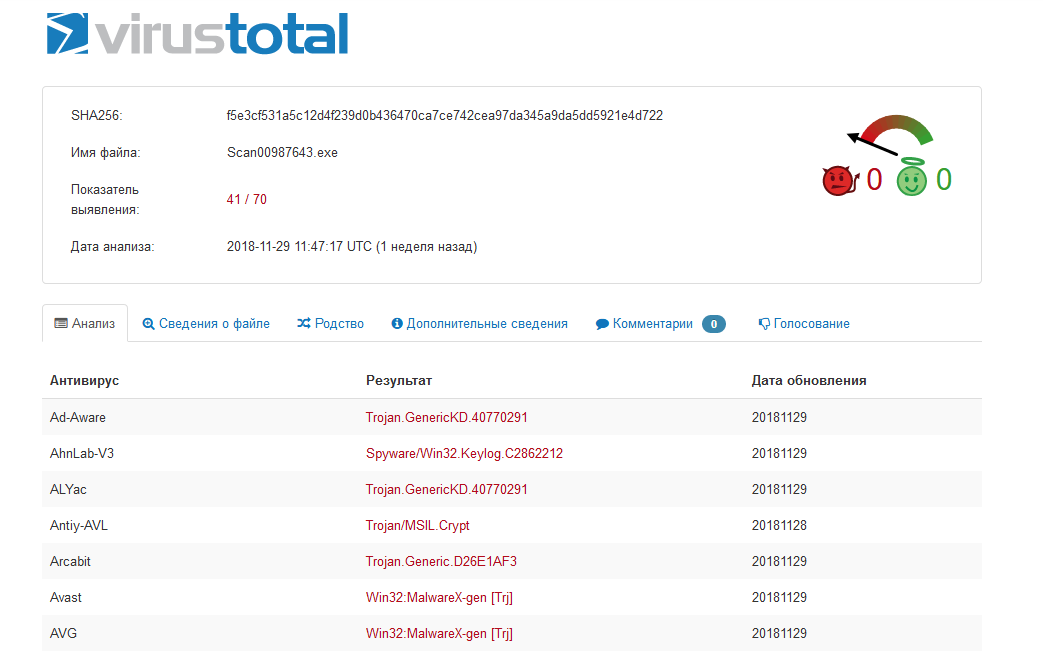

Результат virustotal:

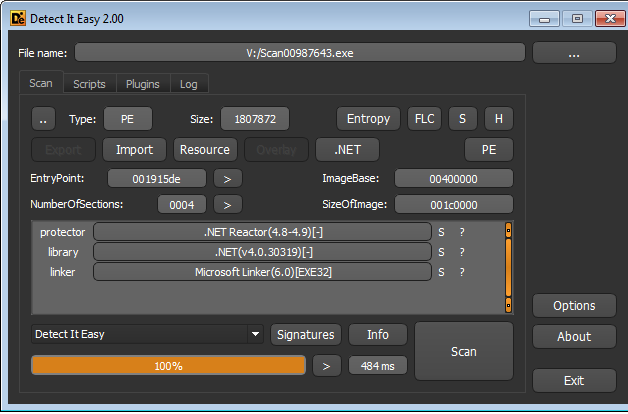

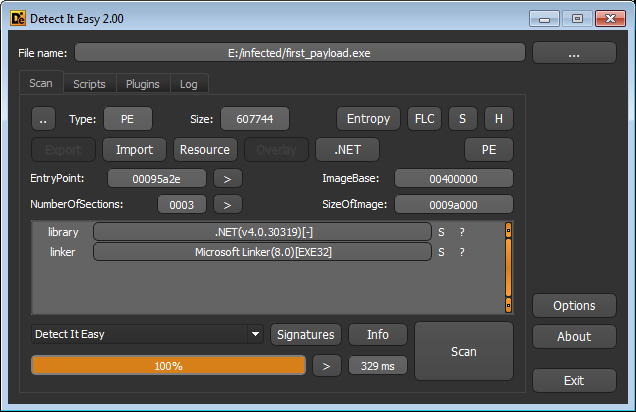

Virustotal некорректно определил, что это за малварь и какое у нее кодовое имя, далее мы увидим почему. Посмотрим поближе, что за файл:

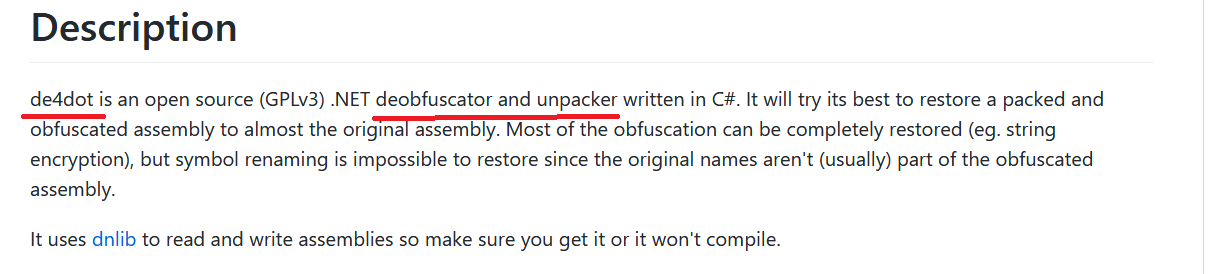

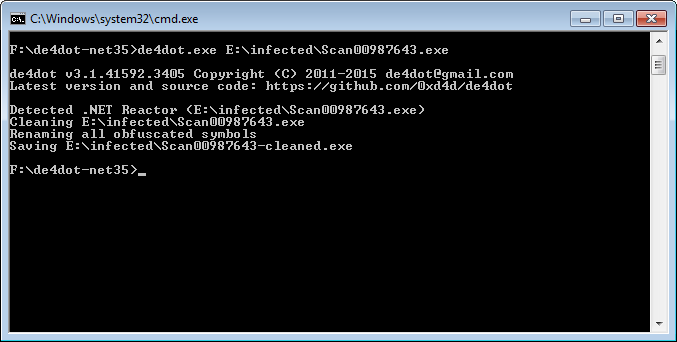

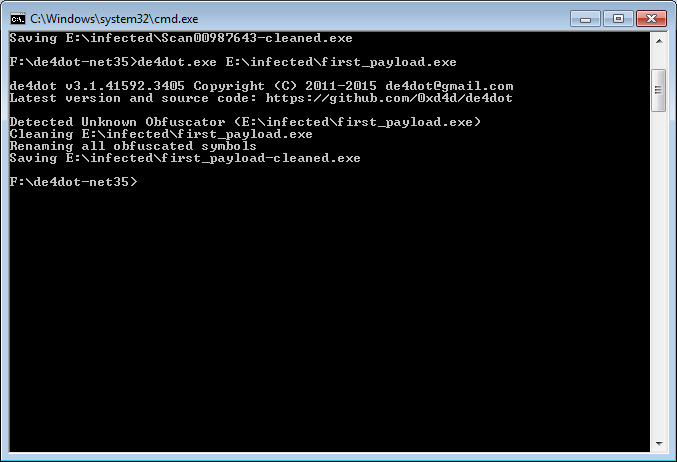

Exe написан на C#, обфусцирован, с помощью .NET Reactor. Снять обфускацию мы можем с помощью de4dot

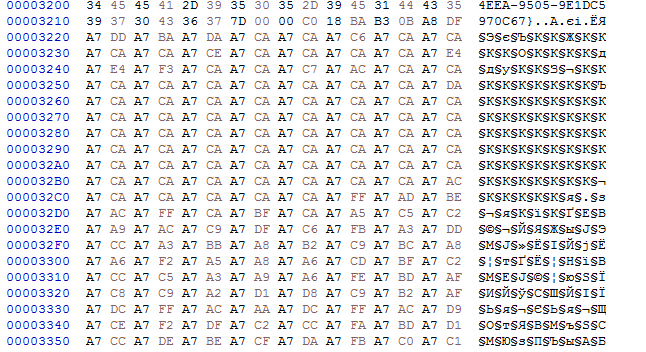

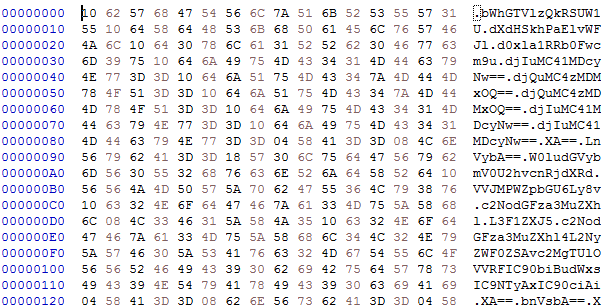

Отлично! Откроем очищенный файл в hex’е, и посмотрим глазами на предмет странностей и находим такой паттерн

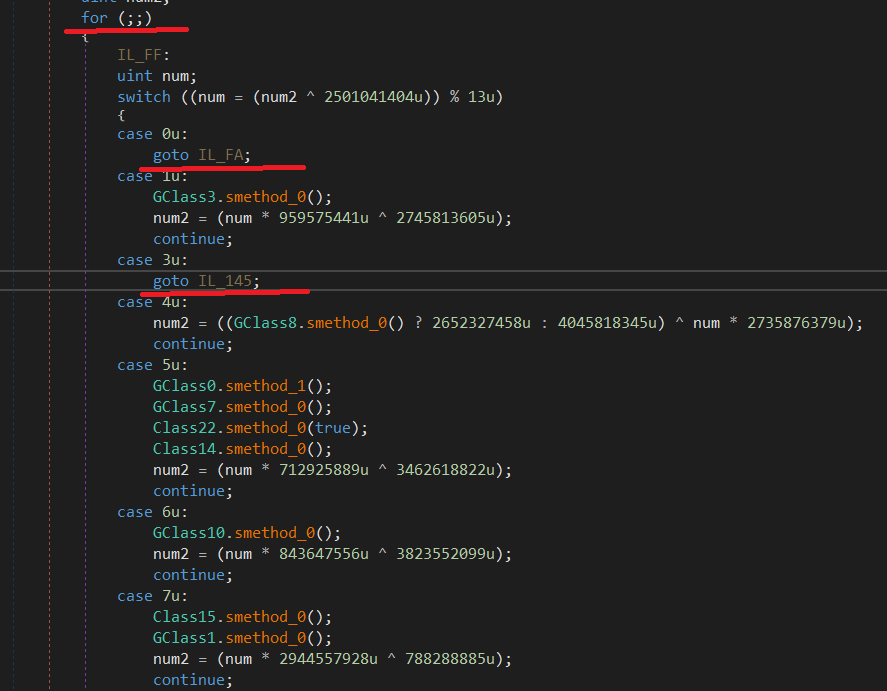

Больше всего похоже на заксоренные данные. Больше ничего интересного при статическом анализе найдено не было, начнем дебажить! И поможет нам в этом dnSpy! Это дебаггер и .NET декомпилятор. С помощью него, можно редактировать exe-шники на C# и дебажить их, не имя исходного кода. Дебажить можно любые приложения, написанные с помощью .NET Framework, .NET Core, Unity. А самое главное - можно редактировать код на ходу (во время выполнения)! Открыв exe в dnSpy, мы видим, что он деобфусцировался не полностью

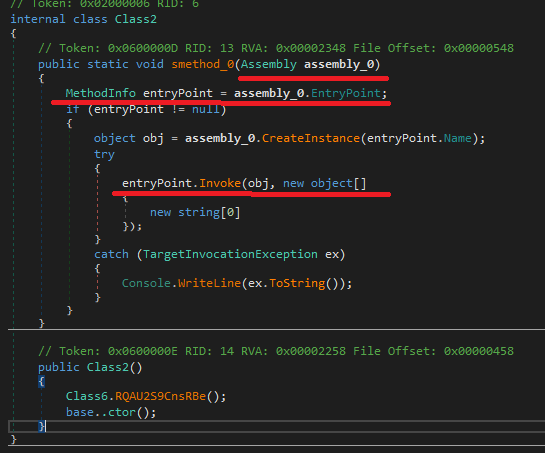

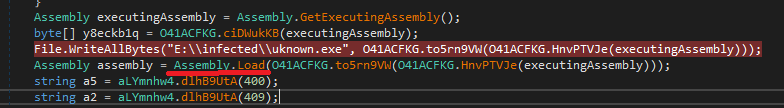

Почитав код в entry point, мы можем увидеть, что малварь подгружает какой-то дополнительный, вредоносный payload

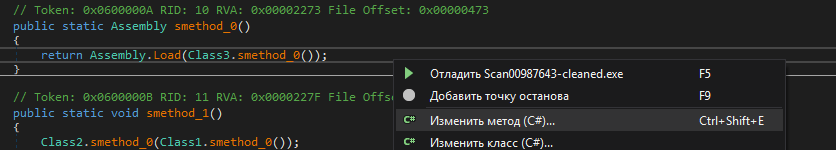

Assembly.Load() принимает байтовый массив с вредоносным пейлодом. DnSpy позволяет нам редактировать EXE

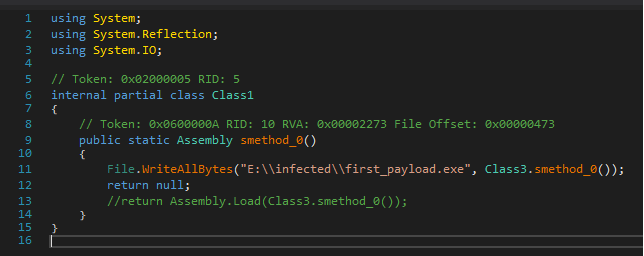

Меняем загрузку пейлоада на сохранение его в файл

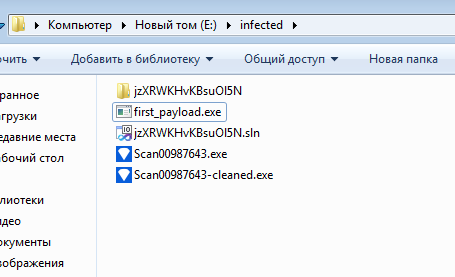

Ура! Мы выгрузили первый пейлоад!

Это тоже C# и тоже обфусцирован (DIE этого не определил) *(

Итого, на данный момент: ISO файл, в котором обфусцированный EXE, который загружает еще один EXE, который тоже обфусцирован, который …

Опять натравливаем de4dot

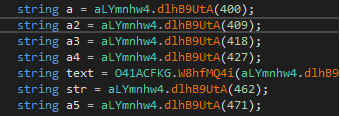

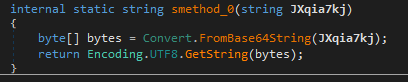

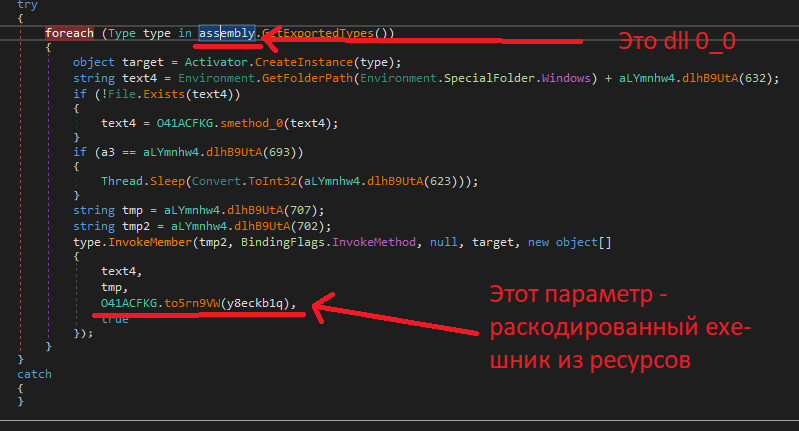

Загружаем полученный exe в dnSpy и снова читаем исходники. Видим, что все строки в малваре закодированы и раскодируются в рантайме

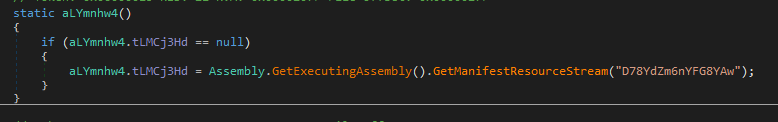

Ресурс с закодированными строками. По виду это base64

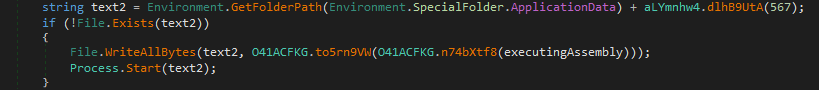

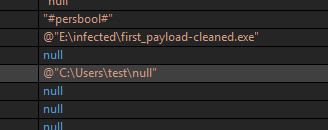

Пейлоад копирует себя в папку Users под именем “null” и добавляется в автозагрузку

Из ресурсов подгружается dll, которой, в качестве параметра передается раскодированный exe из ресурсов

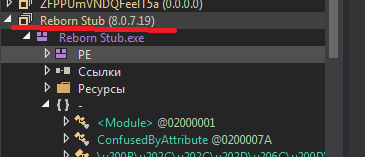

Этот exe предстовляет собой еще один обфусцрованый exe, со странным именем Reborn stub.

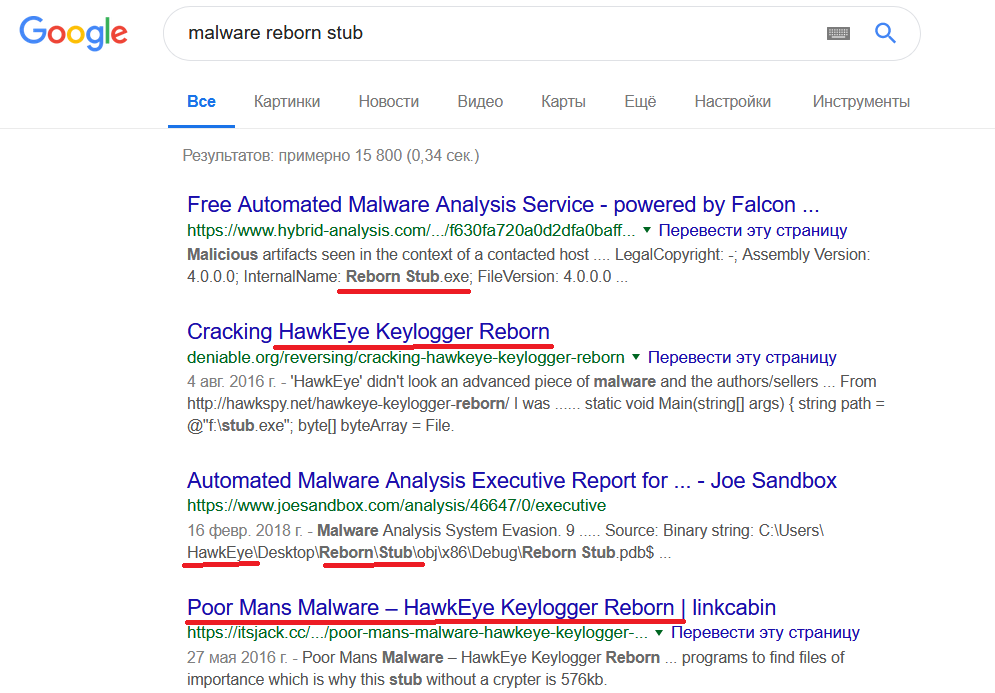

Ранее, я о нем где-то слышал и поэтому решил для начала загуглить

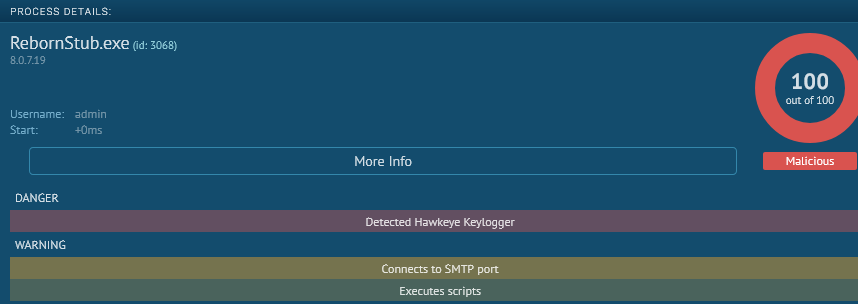

Оказалось, что это пейлоад популярной малвари Hawkeye keylogger. Решено было не анализировать дальше вручную, а воспользоваться сервисом any.run, для дальнейшего динамического анализа

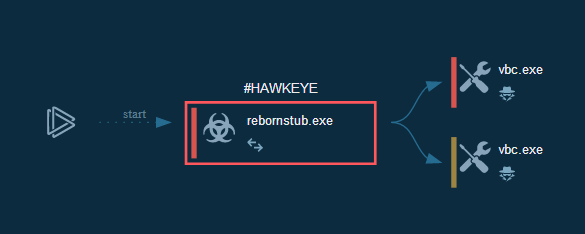

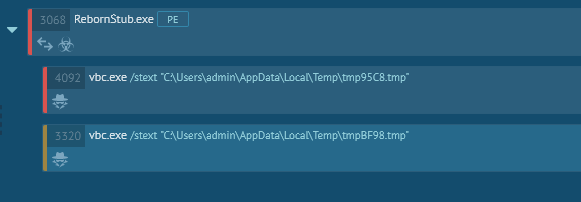

Цепочка работы RebornStub.exe

Это Hawkeye Keylogger! Если вы помните, изначально Virustotal так его не определял

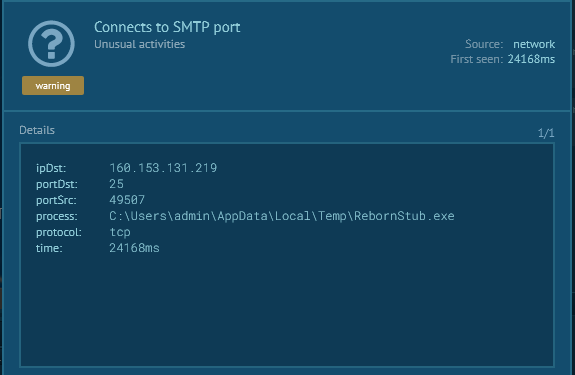

Коннектится наружу!

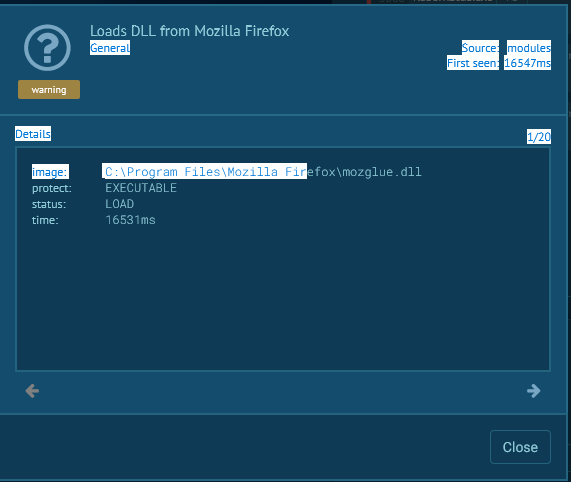

Грузит dll мозилы, а значит крадает пароли фаерфокса!

Ну и общая схема